版权说明:本文档由用户提供并上传,收益归属内容提供方,若内容存在侵权,请进行举报或认领

文档简介

1、1 网络病毒防范技术网络病毒防范技术日期:n 了解网络病毒的起源、历史和发展了解网络病毒的起源、历史和发展n 了解常见的计算机病毒了解常见的计算机病毒n 了解计算机病毒症状与传播途径了解计算机病毒症状与传播途径n 了解病毒防护体系了解病毒防护体系课程目标课程目标学习完本课程,您应该能够:学习完本课程,您应该能够:n 计算机病毒起源、历史和发展计算机病毒起源、历史和发展n 传统计算机病毒介绍传统计算机病毒介绍n 现代计算机病毒介绍现代计算机病毒介绍n 计算机病毒症状与传播途径计算机病毒症状与传播途径n 病毒防护体系病毒防护体系目录目录4计算机病毒定义计算机病毒定义利用计算机软件或硬件的缺陷,破坏

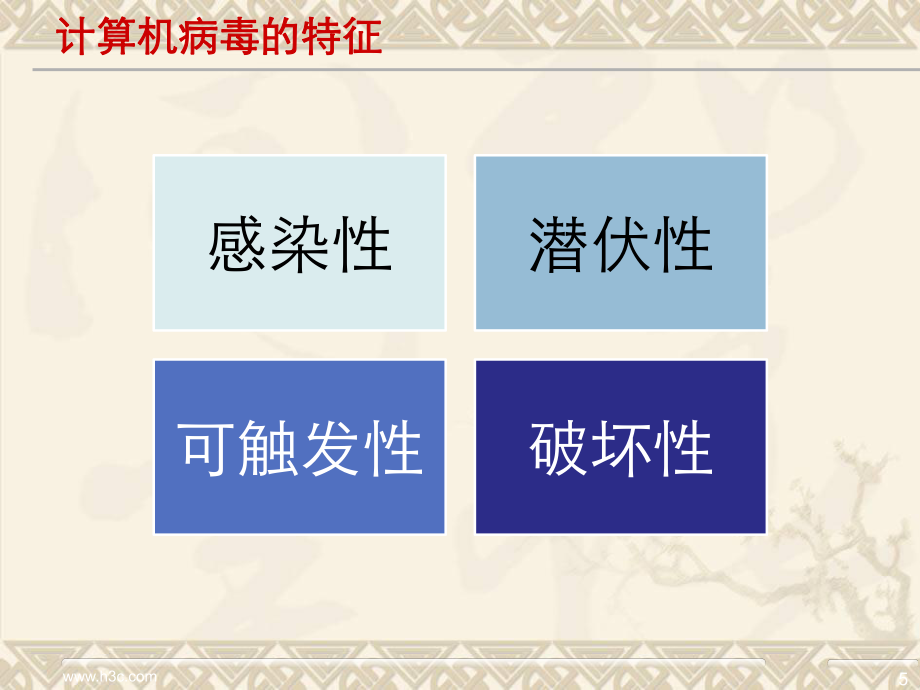

2、计算机数利用计算机软件或硬件的缺陷,破坏计算机数据并影响计算机正常工作的一组指令集或程序据并影响计算机正常工作的一组指令集或程序代码代码。5计算机病毒的特征计算机病毒的特征感染性潜伏性可触发性破坏性6计算机病毒危害计算机病毒危害l破坏计算机数据信息破坏计算机数据信息l消耗系统资源消耗系统资源 l降低计算机运行速度降低计算机运行速度 l破坏计算机硬件破坏计算机硬件 l衍生出新的病毒衍生出新的病毒l损坏计算机用户财产和隐私损坏计算机用户财产和隐私7计算机病毒来源计算机病毒来源l 天才的程序员为了表现自己和证明自己的能力而天才的程序员为了表现自己和证明自己的能力而制造的病毒;制造的病毒;l 为了防止

3、自己的软件被非法拷贝而预留的报复性为了防止自己的软件被非法拷贝而预留的报复性惩罚;惩罚;l 处于政治、军事、宗教、民族、专利等方面的需处于政治、军事、宗教、民族、专利等方面的需求而专门编写的病毒求而专门编写的病毒l 计算机计算机cracker出于利益驱动而制造的病毒。出于利益驱动而制造的病毒。8计算机病毒历史计算机病毒历史l “计算机病毒计算机病毒”一词是人们联系到破坏计算机系一词是人们联系到破坏计算机系统的统的“病原体病原体”具有与生物病毒相似的特征,借具有与生物病毒相似的特征,借用生物学病毒而使用的计算机术语。用生物学病毒而使用的计算机术语。l “计算机病毒计算机病毒”一词最早出现在美国作

4、家一词最早出现在美国作家Thomas J. Ryan 于于1977年出版的科幻小说年出版的科幻小说The Adolescence of P-1中。中。 l 1983年年 美国计算机安全专家美国计算机安全专家Cohen首次通过实验首次通过实验证明了病毒的可实现性。证明了病毒的可实现性。 9计算机病毒历史计算机病毒历史l 1996年年 首次出现针对微软公司首次出现针对微软公司Office的的宏病毒宏病毒。 l 1998年年 出现针对出现针对Windows95/98系统的病毒,如系统的病毒,如CIH。 l 1999年年 Happy99等完全通过等完全通过Internet传播的病毒的出现传播的病毒的出

5、现标志着标志着Internet病毒将成为病毒新的增长点。病毒将成为病毒新的增长点。 l 2000年年 一种名为一种名为“爱虫爱虫”的电脑病毒开始在全球各地迅的电脑病毒开始在全球各地迅速传播,网络病毒持续以极高的速度增长速传播,网络病毒持续以极高的速度增长 l 2003年年 冲击波病毒泛滥,短短一周之内,至少攻击了全冲击波病毒泛滥,短短一周之内,至少攻击了全球球80%的的windows用户。用户。 l 2007年年 国际上公认病毒国际上公认病毒/木马增加最快的年份,尤其盗用木马增加最快的年份,尤其盗用帐号的木马首当其冲帐号的木马首当其冲l 2008年年 全球病毒和木马的种类已超过全球病毒和木马的

6、种类已超过100万种万种10计算机病毒发展计算机病毒发展1、DOS引导阶段引导阶段 利用软盘启动来实施破坏。2、DOS可执行阶段可执行阶段利用DOS系统加载执行文件的机制工作3、伴随、批次型阶段、伴随、批次型阶段生成一个和EXE同名但扩展名为COM的伴随体4、幽灵、多形阶段、幽灵、多形阶段 幽灵病毒每感染一次就产生不同的代码5、生成器、变体机阶段、生成器、变体机阶段汇编语言对空操作和无关指令的运算结果没有影响6、网络、蠕虫阶段、网络、蠕虫阶段只占用内存,不修改磁盘文件,利用网络传播11计算机病毒发展计算机病毒发展7、视窗病毒阶段、视窗病毒阶段利用保护模式和API调用接口工作。8、宏病毒阶段、宏

7、病毒阶段利用Office的宏语言9、互联网阶段、互联网阶段利用互联网进行传播,例如邮件病毒10、主动攻击型阶段、主动攻击型阶段利用系统漏洞主动攻击,例如冲击波11、利益驱动阶段、利益驱动阶段处于商业或政治目的而编写的病毒12重大计算机病毒事件重大计算机病毒事件l 1988年年11月月2日,日, Internet前身前身Arpanet网络遭到蠕虫的网络遭到蠕虫的攻击。攻击。l 1998年服兵役的台湾大学生陈盈豪编写了年服兵役的台湾大学生陈盈豪编写了CIH病毒,这是病毒,这是第一个直接破坏计算机硬件的病毒。第一个直接破坏计算机硬件的病毒。l 1999年出现梅丽莎病毒,这是第一个通过电子邮件传播的年

8、出现梅丽莎病毒,这是第一个通过电子邮件传播的病毒。病毒。l 2000年,年, “爱虫爱虫”病毒造成全球大面积网络瘫痪。病毒造成全球大面积网络瘫痪。l 2001年,红色代码爆发,导致大量年,红色代码爆发,导致大量WEB服务器瘫痪。服务器瘫痪。l 2004年,年,Botnet逐渐发展成规模庞大、功能多样、不易逐渐发展成规模庞大、功能多样、不易检测的恶意网络。检测的恶意网络。l 2007年熊猫烧香横扫中国互联网。年熊猫烧香横扫中国互联网。n 计算机病毒起源、历史和发展计算机病毒起源、历史和发展n 传统计算机病毒介绍传统计算机病毒介绍n 现代计算机病毒介绍现代计算机病毒介绍n 计算机病毒症状与传播途径

9、计算机病毒症状与传播途径n 病毒防护体系病毒防护体系目录目录14传统病毒的分类传统病毒的分类v文件型病毒文件型病毒v 宏病毒宏病毒v 脚本病毒脚本病毒v 网页病毒网页病毒v 引导型病毒引导型病毒vFlash病毒病毒15引导型病毒引导型病毒计算机启动时计算机启动时使用了被病毒感染的磁盘使用了被病毒感染的磁盘启动病毒感染启动病毒感染硬盘硬盘在此以后在此以后所有使用的磁盘都会感染所有使用的磁盘都会感染16文件型病毒文件型病毒 程序程序/可执行可执行 文件文件 NE, PE (*.EXE) 其它带有可执行代码的文件其它带有可执行代码的文件 (*.SCR, *.HLP, *.OCX) 设备驱动程序设备驱

10、动程序 LE, PE (*.DLL, *.DRV, *.VXD)17文件型病毒文件型病毒可执行文件信息的改变(例如文件大小,时间标记,行为等)任何异常的任务/进程注册表或者配置文件的异常或可疑的改动程序主体程序主体HeaderVirusV18宏病毒宏病毒19当被感染的文件用当被感染的文件用Word应用程序打开的应用程序打开的时候,通常其中包含时候,通常其中包含的宏代码就会复制到的宏代码就会复制到通用模板中去通用模板中去当病毒长驻在通用模板中时,当病毒长驻在通用模板中时,它会自动生成一些额外的拷贝它会自动生成一些额外的拷贝到别的被到别的被Word打开的文档中打开的文档中去去通用模板用于文档设通用

11、模板用于文档设置和宏的基本设定置和宏的基本设定Word 文档中的宏病毒文档中的宏病毒20宏病毒宏病毒 被感染的文件的大小会增加 当你关闭文件时程序会问你是否要保存所做的更改,而实际上你并没有对文件做任何改动。 普通的文件被当作模板保存起来(针对Word宏病毒)21脚本病毒脚本病毒如果一封邮件或某个网页有恶如果一封邮件或某个网页有恶意脚本意脚本恶意脚本会利用网页浏览器或恶意脚本会利用网页浏览器或者邮件程序脚本解释执行程序者邮件程序脚本解释执行程序导致它们可以传播和复制到导致它们可以传播和复制到其它的邮件接收者和网页的其它的邮件接收者和网页的使用者使用者22脚本病毒脚本病毒您可以在打开电子邮件之前

12、,先将您可以在打开电子邮件之前,先将其保存为其保存为HTML格式来检查格式来检查一旦保存为一旦保存为HTML格式以后,您就可以查看格式以后,您就可以查看电子邮件中的脚本代码了电子邮件中的脚本代码了23网页病毒网页病毒24Flash病毒病毒 (SWF)2002年,年, SWF_LFM.926,这是世界上首个专门感,这是世界上首个专门感染染Macromedia Shockwave Flash动画(动画(swf)文)文件的病毒。件的病毒。 2004年年11月月26日网上又发现了一个能够随日网上又发现了一个能够随Flash文文件 自 动 被 下 载 的 新 病 毒件 自 动 被 下 载 的 新 病 毒

13、 D J 2 0 0 5(Win32.Troj.QQMydj2005) n 计算机病毒起源、历史和发展计算机病毒起源、历史和发展n 传统计算机病毒介绍传统计算机病毒介绍n 现代计算机病毒介绍现代计算机病毒介绍n 计算机病毒症状与传播途径计算机病毒症状与传播途径n 病毒防护体系病毒防护体系目录目录26现代计算机病毒类型现代计算机病毒类型n 特洛伊木马程序特洛伊木马程序n 蠕虫蠕虫n 后门程序后门程序 n DoSDoS程序程序n 僵尸网络僵尸网络27特洛伊木马程序特洛伊木马程序木马程序木马程序通过将自身伪装吸引用户下载执行,向施种木通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种者电脑的门

14、户,使施种者可以任意毁马者提供打开被种者电脑的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种者的电脑。坏、窃取被种者的文件,甚至远程操控被种者的电脑。28木马危害木马危害l 偷窃个人账号、密码信息偷窃个人账号、密码信息l 远程控制远程控制l 组建僵尸网络组建僵尸网络29蠕虫蠕虫蠕虫是一种通过网络传播的恶性病毒蠕虫是一种通过网络传播的恶性病毒,蠕虫不使用驻留文,蠕虫不使用驻留文件即可在系统之间进行自我复制。件即可在系统之间进行自我复制。计算机蠕虫是指通过计算机网络传播的病毒,泛滥时可以导致网络阻塞甚至瘫痪。第一个Internet蠕虫是出现于1988年的Morris病毒30蠕虫特点

15、蠕虫特点传播快、传播广传播快、传播广31蠕虫特点蠕虫特点危害高危害高l 拥塞网络拥塞网络l 组建僵尸网络组建僵尸网络l 进行进行DoS(Denial of Service)攻击)攻击l 破坏计算机数据破坏计算机数据l 经济损失巨大经济损失巨大32后门程序后门程序后门就是攻击者留在计算机系统中,供其通过后门就是攻击者留在计算机系统中,供其通过某种特殊方式控制计算机系统的途径。某种特殊方式控制计算机系统的途径。 33后门危害后门危害l 主机可能永远被控制主机可能永远被控制l 为传播病毒提供方便之门为传播病毒提供方便之门34DoS程序程序DDoS (Distributed Denial of Ser

16、vice,分布式拒绝,分布式拒绝服务服务)攻击指借助于客户攻击指借助于客户/服务器技术,将多个计算机联服务器技术,将多个计算机联合起来作为攻击平台,对一个或者多个目标发动合起来作为攻击平台,对一个或者多个目标发动DoS攻击,从而成倍地提高拒绝服务攻击的威力。攻击,从而成倍地提高拒绝服务攻击的威力。35受害者攻击者主控端主控端代理端主控端代理端代理端代理端代理端代理端组建僵尸网络DDoS攻击DDoS攻击DDoS攻击DDoS攻击DDoS攻击DDoS攻击编写工具受雇攻击收取佣金主动攻击勒索网站DoS/DDoS攻击模型攻击模型36DoS/DDoS的危害的危害l 服务器宕机,业务中断服务器宕机,业务中断

17、l 大面积断网,网络瘫痪大面积断网,网络瘫痪DoS DoS 攻击是导致去年损失最为惨重的计算机犯罪事件,其攻击是导致去年损失最为惨重的计算机犯罪事件,其带来的损失是其它各类攻击造成损失总和的两倍有余。带来的损失是其它各类攻击造成损失总和的两倍有余。” 2004 2004 年年CSI/FBI CSI/FBI 计算机犯罪及安全调查。计算机犯罪及安全调查。 37僵尸网络僵尸网络僵尸网络僵尸网络(Botnet)是指采用一种或多种传播手段,是指采用一种或多种传播手段,将大量主机感染将大量主机感染bot程序(僵尸程序),从而在程序(僵尸程序),从而在控制者和被感染主机之间所形成的一个可一对多控制者和被感染

18、主机之间所形成的一个可一对多控制的网络。控制的网络。命令与控制信道僵尸网络僵尸网络僵尸主机僵尸主机僵尸主机僵尸主机僵尸主机僵尸主机僵尸主机僵尸主机僵尸程序僵尸程序僵尸程序僵尸程序攻击者攻击者跳板主机跳板主机38僵尸网络危害僵尸网络危害l 成为攻击平台成为攻击平台l 让普通用户成为让普通用户成为 “帮凶帮凶”l 导致被感染主机性能损失导致被感染主机性能损失n 计算机病毒起源、历史和发展计算机病毒起源、历史和发展n 传统计算机病毒介绍传统计算机病毒介绍n 现代计算机病毒介绍现代计算机病毒介绍n 计算机病毒症状与传播途径计算机病毒症状与传播途径n 病毒与网络安全关系病毒与网络安全关系n 防病毒体系防

19、病毒体系目录目录40病毒的常见症状病毒的常见症状1系统运行速度减慢甚至死机。2文件长度莫名其妙地发生了变化3系统中出现模仿系统进程名或服务名的进程或服务 41病毒的常见症状病毒的常见症状丢失文件或文件损坏;计算机屏幕上出现异常显示;系统不识别硬盘;文件无法正确读取、 复制或打开;命令执行出现错误;系统虚假报警;系统时间倒转;WINDOWS操作系统无故频繁出现错误;系统异常重新启动;42病毒的常见传播途径病毒的常见传播途径l 网络传播网络传播分为因特网和局域网传播两种l 硬件设备传播硬件设备传播通过不可移动的计算机硬件设备传播、通过移动存储传播和通过无线设备传播43因特网传播因特网传播l 通过电子邮件传播通过电子邮件传播l 通过浏览网页和下载软件传播通过浏览网页和下载软件传播l 通过即时通讯软件传播通过即时通讯软件传播 l 通过通过P2P文件共享传播文件共享传播l 通过网络游戏传播通过网络游戏传播 n 计算机病毒起源、历史和发展计算机病毒起源、历史和发展n 传统计算机病毒介绍传统计算机病毒介绍n 现代计算机病毒介绍现代计算机病毒介绍n 计算机病毒症状与传播途径计算机病毒症状与传播途径n 防病毒体系防病毒体系目录目录45 防病毒体系防病毒体系NTAIXAS/400S/390for NetWarefor Linuxfor Exchange 5.xf

温馨提示

- 1. 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

- 2. 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

- 3. 本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

- 4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

- 5. 人人文库网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

- 6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

- 7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。

最新文档

- 2025年度个人投资版证券交易委托合同

- 2025年度室内外装饰装修合同违约赔偿标准与环保检测协议

- 2025年度夜间搬运工劳动合同保障方案

- 2025年度个体工商户现代农业租赁服务协议

- 2025年度仓储物流行业劳动合同工伤赔偿及仓储安全协议

- 2025年度农业生态环境评估与合作协议

- 2025年度XX互联网企业股东退股及网络安全协议

- 咖啡厅装修简易合同模板

- 2025年度人体模特摄影作品授权使用协议

- 2025年江苏省安全员《A证》考试题库

- 中建(轮扣架)模板工程施工方案

- GB/T 17421.2-2023机床检验通则第2部分:数控轴线的定位精度和重复定位精度的确定

- 小区燃气安全宣传新闻稿

- WORD一级上机题答案

- 合唱社团第二学期活动记录

- 264省道淮安段(原淮安楚州施河至涟水五港公路)环评报告

- 矢量分析和场论基础

- 进步粘滞流体阻尼器埋件的一次验收合格率

- (完整版)书籍装帧设计

- 第九章古典文献的检索

- 高职院校创新创业教育数字化转型和改革研究

评论

0/150

提交评论