下载本文档

版权说明:本文档由用户提供并上传,收益归属内容提供方,若内容存在侵权,请进行举报或认领

文档简介

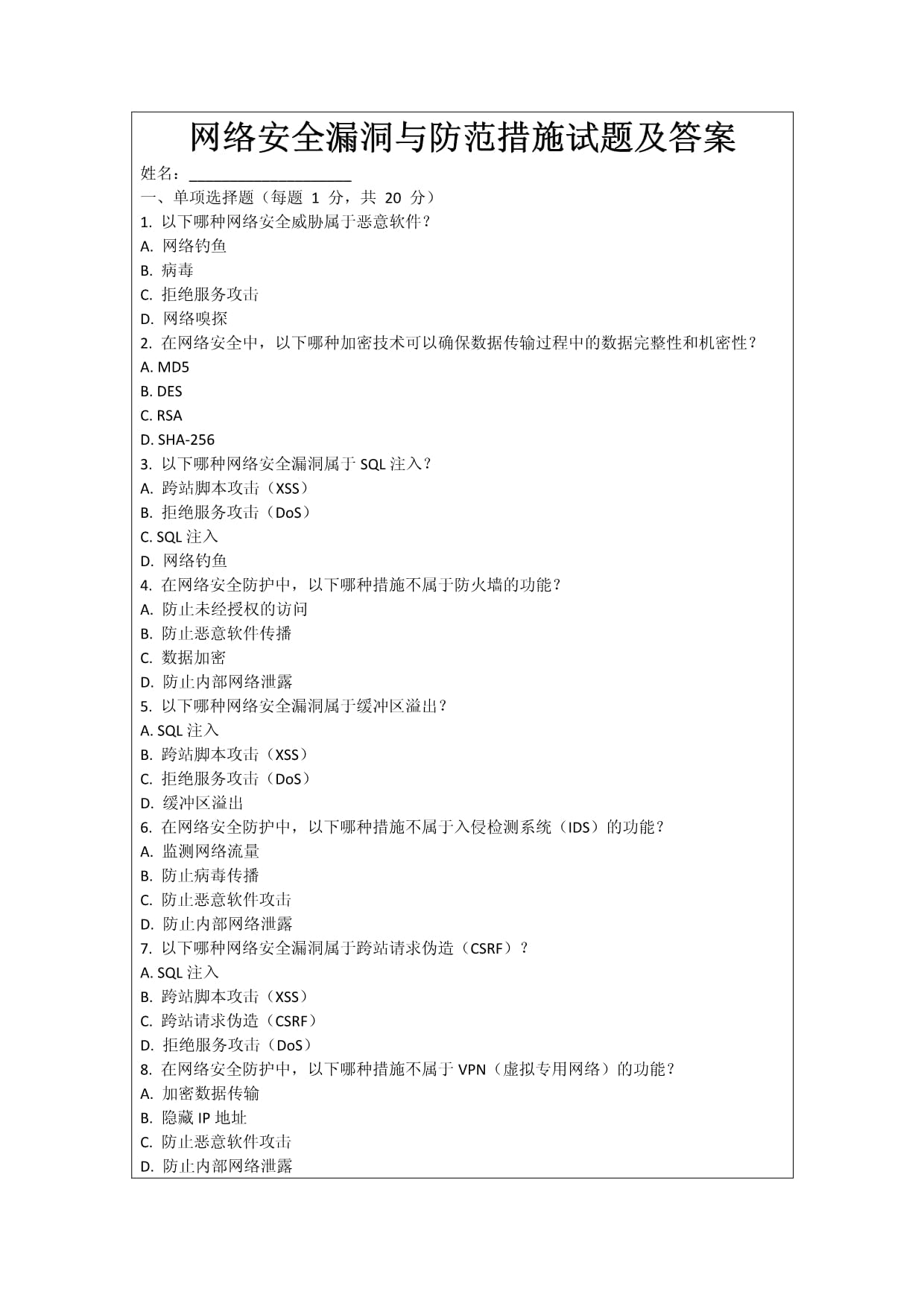

网络安全漏洞与防范措施试题及答案姓名:____________________

一、单项选择题(每题1分,共20分)

1.以下哪种网络安全威胁属于恶意软件?

A.网络钓鱼

B.病毒

C.拒绝服务攻击

D.网络嗅探

2.在网络安全中,以下哪种加密技术可以确保数据传输过程中的数据完整性和机密性?

A.MD5

B.DES

C.RSA

D.SHA-256

3.以下哪种网络安全漏洞属于SQL注入?

A.跨站脚本攻击(XSS)

B.拒绝服务攻击(DoS)

C.SQL注入

D.网络钓鱼

4.在网络安全防护中,以下哪种措施不属于防火墙的功能?

A.防止未经授权的访问

B.防止恶意软件传播

C.数据加密

D.防止内部网络泄露

5.以下哪种网络安全漏洞属于缓冲区溢出?

A.SQL注入

B.跨站脚本攻击(XSS)

C.拒绝服务攻击(DoS)

D.缓冲区溢出

6.在网络安全防护中,以下哪种措施不属于入侵检测系统(IDS)的功能?

A.监测网络流量

B.防止病毒传播

C.防止恶意软件攻击

D.防止内部网络泄露

7.以下哪种网络安全漏洞属于跨站请求伪造(CSRF)?

A.SQL注入

B.跨站脚本攻击(XSS)

C.跨站请求伪造(CSRF)

D.拒绝服务攻击(DoS)

8.在网络安全防护中,以下哪种措施不属于VPN(虚拟专用网络)的功能?

A.加密数据传输

B.隐藏IP地址

C.防止恶意软件攻击

D.防止内部网络泄露

9.以下哪种网络安全漏洞属于会话劫持?

A.SQL注入

B.跨站脚本攻击(XSS)

C.会话劫持

D.拒绝服务攻击(DoS)

10.在网络安全防护中,以下哪种措施不属于网络入侵防御系统(NIPS)的功能?

A.监测网络流量

B.防止病毒传播

C.防止恶意软件攻击

D.防止内部网络泄露

二、多项选择题(每题3分,共15分)

1.以下哪些属于网络安全漏洞?

A.SQL注入

B.跨站脚本攻击(XSS)

C.拒绝服务攻击(DoS)

D.网络钓鱼

E.会话劫持

2.以下哪些属于网络安全防护措施?

A.防火墙

B.入侵检测系统(IDS)

C.网络入侵防御系统(NIPS)

D.数据加密

E.VPN

3.以下哪些属于网络安全威胁?

A.病毒

B.恶意软件

C.网络钓鱼

D.跨站脚本攻击(XSS)

E.拒绝服务攻击(DoS)

4.以下哪些属于网络安全漏洞防范措施?

A.数据加密

B.定期更新软件

C.使用强密码

D.避免点击不明链接

E.使用杀毒软件

5.以下哪些属于网络安全防护策略?

A.防火墙策略

B.入侵检测策略

C.数据备份策略

D.用户权限管理策略

E.网络隔离策略

三、判断题(每题2分,共10分)

1.网络安全漏洞是指系统或网络中存在的可以被攻击者利用的缺陷。()

2.病毒是一种可以自我复制并传播的恶意软件。()

3.SQL注入是一种通过在SQL查询中注入恶意代码来攻击数据库的漏洞。()

4.跨站脚本攻击(XSS)是一种攻击者通过在网页中注入恶意脚本,从而控制受害者的浏览器行为的攻击方式。()

5.拒绝服务攻击(DoS)是一种通过消耗系统资源,使系统无法正常工作的攻击方式。()

6.网络钓鱼是一种攻击者通过伪装成合法机构或个人,诱骗受害者提供敏感信息(如密码、信用卡信息等)的攻击方式。()

7.数据加密可以确保数据在传输过程中的机密性和完整性。()

8.VPN(虚拟专用网络)可以保护用户在网络中的隐私和安全。()

9.入侵检测系统(IDS)可以实时监测网络流量,发现并阻止恶意攻击。()

10.网络安全防护策略包括防火墙策略、入侵检测策略、数据备份策略、用户权限管理策略和网络隔离策略。()

试卷答案如下:

一、单项选择题答案及解析思路:

1.B(病毒):恶意软件中的一种,能够自我复制并破坏系统或数据。

2.D(SHA-256):一种广泛使用的加密算法,用于确保数据传输过程中的完整性和机密性。

3.C(SQL注入):通过在SQL查询中注入恶意代码,攻击者可以访问或修改数据库中的数据。

4.C(数据加密):防火墙的主要功能是监控和控制网络流量,而不是数据加密。

5.D(缓冲区溢出):攻击者通过向缓冲区写入超出其容量的数据,导致程序崩溃或执行恶意代码。

6.B(防止病毒传播):入侵检测系统(IDS)主要用于检测恶意活动,而不是防止病毒传播。

7.C(跨站请求伪造(CSRF)):攻击者利用受害者已认证的会话,在未授权的情况下执行操作。

8.C(防止恶意软件攻击):VPN主要用于加密数据传输和隐藏IP地址,而不是防止恶意软件攻击。

9.C(会话劫持):攻击者截获并篡改用户的会话,以窃取敏感信息或控制用户会话。

10.B(防止病毒传播):网络入侵防御系统(NIPS)主要用于防止病毒和其他恶意软件的传播。

二、多项选择题答案及解析思路:

1.ABCDE(SQL注入、跨站脚本攻击(XSS)、拒绝服务攻击(DoS)、网络钓鱼、会话劫持):这些都是常见的网络安全漏洞类型。

2.ABCDE(防火墙、入侵检测系统(IDS)、网络入侵防御系统(NIPS)、数据加密、VPN):这些都是常用的网络安全防护措施。

3.ABCDE(病毒、恶意软件、网络钓鱼、跨站脚本攻击(XSS)、拒绝服务攻击(DoS)):这些都是常见的网络安全威胁。

4.ABCDE(数据加密、定期更新软件、使用强密码、避免点击不明链接、使用杀毒软件):这些都是有效的网络安全漏洞防范措施。

5.ABCDE(防火墙策略、入侵检测策略、数据备份策略、用户权限管理策略、网络隔离策略):这些都是网络安全防护策略的组成部分。

三、判断题答案及解析思路:

1.√:网络安全漏洞确实是指系统或网络中存在的可以被攻击者利用的缺陷。

2.√:病毒是一种可以自我复制并传播的恶意软件,具有破坏性。

3.√:SQL注入是一种通过在SQL查询中注入恶意代码来攻击数据库的漏洞。

4.√:跨站脚本攻击(XSS)确实是一种攻击者通过在网页中注入恶意脚本,从而控制受害者的浏览器行为的攻击方式。

5.√:拒绝服务攻击(DoS)确实是一种通过消耗系统资源,使系统无法正常工作的攻击方式。

6.√:网络钓鱼是一种攻击者通过伪装成合法机构或个人,诱骗受害者提供敏感信息的攻击方式。

7.√:数据加密确实可以确保数据在传输过

温馨提示

- 1. 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

- 2. 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

- 3. 本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

- 4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

- 5. 人人文库网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

- 6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

- 7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。

最新文档

- 三年级数学计算题专项练习汇编及答案

- 分析汽车转向系统滞回对驾驶体验

- 电子产品焊接助焊剂使用

- 有机垃圾堆肥化处理指南

- 办公技能提升月活动计划书

- 2025年河北省物业管理服务合同示范文本

- 电子商务供应链金融解决方案

- 门诊无痛麻醉流程

- 物流无人机配送技术应用推广方案

- 面点年终总结及明年计划

- 国家基本公共卫生服务项目培训课件

- 《民法》全册精讲课件

- 国际象棋入门教学课件

- 食品公司电商部门组织架构

- 母线槽安装检验批质量验收记录

- 管道开挖施工方案修复

- 高速公路工程质量管理体系及保证措施

- 菠菜色素提取和分离

- 中铁工程项目内部控制管理手册(492页)

- 气瓶充装安全及培训课件PPT幻灯片

- 防雷检测专业技术人员能力认定考试题库完整

评论

0/150

提交评论