付费下载

下载本文档

版权说明:本文档由用户提供并上传,收益归属内容提供方,若内容存在侵权,请进行举报或认领

文档简介

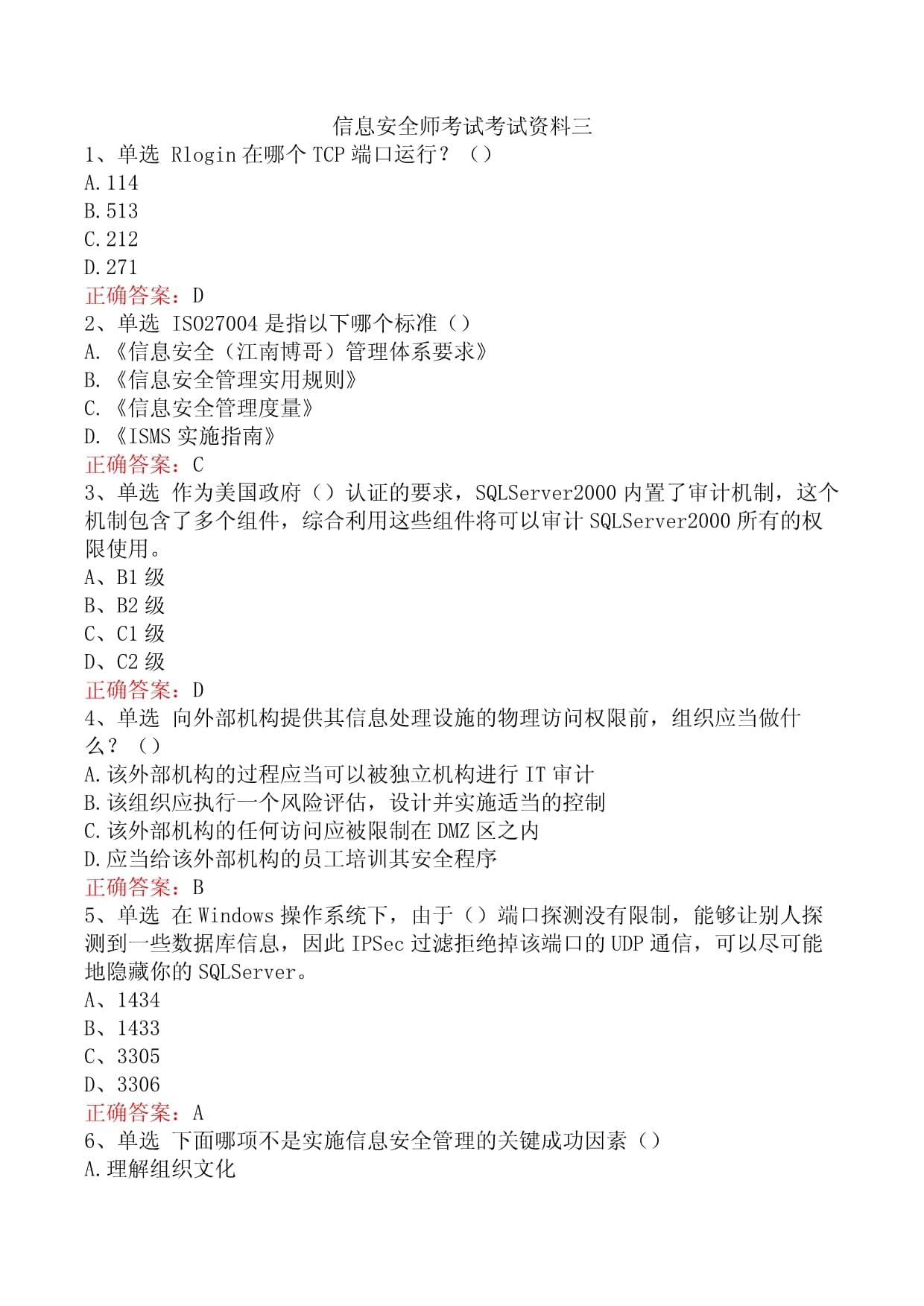

信息安全师考试考试资料三1、单选

Rlogin在哪个TCP端口运行?()A.114B.513C.212D.271正确答案:D2、单选

ISO27004是指以下哪个标准()A.《信息安全(江南博哥)管理体系要求》B.《信息安全管理实用规则》C.《信息安全管理度量》D.《ISMS实施指南》正确答案:C3、单选

作为美国政府()认证的要求,SQLServer2000内置了审计机制,这个机制包含了多个组件,综合利用这些组件将可以审计SQLServer2000所有的权限使用。A、B1级B、B2级C、C1级D、C2级正确答案:D4、单选

向外部机构提供其信息处理设施的物理访问权限前,组织应当做什么?()A.该外部机构的过程应当可以被独立机构进行IT审计B.该组织应执行一个风险评估,设计并实施适当的控制C.该外部机构的任何访问应被限制在DMZ区之内D.应当给该外部机构的员工培训其安全程序正确答案:B5、单选

在Windows操作系统下,由于()端口探测没有限制,能够让别人探测到一些数据库信息,因此IPSec过滤拒绝掉该端口的UDP通信,可以尽可能地隐藏你的SQLServer。A、1434B、1433C、3305D、3306正确答案:A6、单选

下面哪项不是实施信息安全管理的关键成功因素()A.理解组织文化B.得到高层承诺C.部署安全产品D.纳入奖惩机制正确答案:C7、单选

以下哪个命令可以查看端口对应的PID()A.netstat-anoB.ipconfig/allC.tracertD.netsh正确答案:A8、单选

在BS779-2:2002版中,下列对P-D-C-A过程的描述错误的是?()A.P代表PLAN,即建立ISMS环境&风险评估B.D代表DO,即实现并运行ISMSC.C代表CHECK,即监控和审查ISMSD.A代表ACT,即执行ISMS正确答案:D9、单选

在信息处理设施(IPF)的硬件更换之后,业务连续性流程经理首先应该实施下列哪项活动?()A.验证与热门站点的兼容性B.检查实施报告C.进行灾难恢复计划的演练D.更新信息资产清单正确答案:D10、判断题

口令复杂度应有要求,所以复杂的口令可以不用修改。正确答案:对11、判断题

互惠原则的核心内容是要求消除网络社会由于各种原因造成的网络主体间的交往不畅通、交往障碍。正确答案:错12、单选

下面哪类设备常用于风险分析过程中,识别系统中存在的脆弱性?()A.防火墙B.IDSC.漏洞扫描器D.UTM正确答案:C13、单选

在思科路由器中,为实现超时10分钟后自动断开连接,实现的命令应为下列哪一个。()A.exec-timeout、10、0B.exec-timeout、0、10C.idle-timeout、10、0D.idle-timeout、0、10正确答案:A14、单选

电子商务交易必须具备抗抵赖性,目的在于防止()。A.一个实体假装成另一个实体B.参与此交易的一方否认曾经发生过此次交易C.他人对数据进行非授权的修改、破坏D.信息从被监视的通信过程中泄漏出去正确答案:B15、单选

Kerberos依赖什么加密方式?()A.ElGamal密码加密B.秘密密钥加密。C.Blowfish加密。D.公钥加密。正确答案:B16、单选

开发人员认为系统架构设计不合理,需要讨论调整后,再次进入编码阶段。开发团队可能采取的开发方法为()A.瀑布模型B.净室模型C.XP模型D.迭代模型正确答案:A17、单选

下列角色谁应该承担决定信息系统资源所需的保护级别的主要责任?()A.信息系统安全专家B.业务主管C.安全主管D.系统审查员正确答案:B18、单选

在计算机中心,下列哪一项是磁介质上信息擦除的最彻底形式?()A.清除B.净化C.删除D.破坏正确答案:D19、多选

强制访问控制策略最显著的特征是()。A.局限性B.全局性C.时效性D.永久性正确答案:B,D20、单选

()安装Windows2000时,推荐使用哪种文件格式?A、NTFSB、FATC、FAT32D、Linux正确答案:A21、单选

灾难恢复SHARE78的第三层是指()A.卡车运送B.电子链接C.活动状态的备份中心D.0数据丢失正确答案:B22、单选

应急响应流程一般顺序是()A.信息安全事件通告、信息安全事件评估、应急启动、应急处置和后期处置B.信息安全事件评估、信息安全事件通告、应急启动、应急处置和后期处置C.应急启动、应急处置、信息安全事件评估、信息安全事件通告、后期处置D.信息安全事件评估、应急启动、信息安全事件通告、应急处置和后期处置正确答案:A23、单选

在国家标准中,属于强制性标准的是?()A.GB/TXXXX.X-200XB.GBXXXX-200XC.DBXX/TXXX-200XD.QXXX-XXX-200X正确答案:B24、单选

下列哪一种防病毒软件的实施策略在内部公司网络中是最有效的:()A.服务器防毒软件B.病毒墙C.工作站防病毒软件D.病毒库及时更新正确答案:D25、单选

在一个使用ChineseWall模型建立访问控制的信息系统中,数据W和数据X在一个兴趣冲突域中,数据Y和数据Z在另一个兴趣冲突域中,那么可以确定一个新注册的用户:()A.只有访问了W之后,才可以访问XB.只有访问了W之后,才可以访问Y和Z中的一个C.无论是否访问W,都只能访问Y和Z中的一个D.无论是否访问W,都不能访问Y或Z正确答案:C26、单选

对于信息安全策略的描述错误的是?()A.信息安全策略是以风险管理为基础,需要做到面面俱到,杜绝风险的存在。B.信息安全策略是在有限资源的前提下选择最优的风险管理对策。C.防范不足会造成直接的损失;防范过多又会造成间接的损失。D.信息安全保障需要从经济、技术、管理的可行性和有效性上做出权衡和取舍。正确答案:A27、单选

一个组织具有的大量分支机构且分布地理区域较广。以确保各方面的灾难恢复计划的评估,具有成本效益的方式,应建议使用:()A.数据恢复测试B.充分的业务测试C.前后测试D.预案测试正确答案:D28、单选

2012年3月份,美国总统奥巴马宣布启动(),旨在提高从庞大而复杂的科学数据中提取知识的能力。A、大数据研究与开发计划B、大数据获取与提取计划C、大数据安全保护计划D、DT计划正确答案:A29、单选

ChineseWall模型的设计宗旨是

温馨提示

- 1. 本站所有资源如无特殊说明,都需要本地电脑安装OFFICE2007和PDF阅读器。图纸软件为CAD,CAXA,PROE,UG,SolidWorks等.压缩文件请下载最新的WinRAR软件解压。

- 2. 本站的文档不包含任何第三方提供的附件图纸等,如果需要附件,请联系上传者。文件的所有权益归上传用户所有。

- 3. 本站RAR压缩包中若带图纸,网页内容里面会有图纸预览,若没有图纸预览就没有图纸。

- 4. 未经权益所有人同意不得将文件中的内容挪作商业或盈利用途。

- 5. 人人文库网仅提供信息存储空间,仅对用户上传内容的表现方式做保护处理,对用户上传分享的文档内容本身不做任何修改或编辑,并不能对任何下载内容负责。

- 6. 下载文件中如有侵权或不适当内容,请与我们联系,我们立即纠正。

- 7. 本站不保证下载资源的准确性、安全性和完整性, 同时也不承担用户因使用这些下载资源对自己和他人造成任何形式的伤害或损失。

最新文档

- 巷道掘进基础知识 巷道地压

- 睡觉安全中班课件

- 化妆品化学讲课件

- 挫折坚强班会课件

- 2025年农业资源环境承载力评估报告

- 2025年农业物联网在农业生产物联网技术应用与推广中的应用效果

- 2025年农业物联网在精准种植中的农业科技成果转化与推广机制评估研究报告

- 2025年农业物联网精准种植解决方案与技术应用效果评估报告

- 担当感恩班会课件

- 睡眠与健康药方课件

- 陕西省专业技术人员继续教育2025公需课《党的二十届三中全会精神解读与高质量发展》20学时题库及答案

- 学习通《科研诚信与学术规范》课后及考试答案

- 陕09J01 建筑用料及做法图集

- 国开学习网《小学语文教学研究》形考任务1-5答案

- 东风汽车零部件编码规则

- CATIA在汽车底盘设计中的应用

- 【简谱】亲爱的旅人啊简谱

- 广告机使用说明书模板

- 大理智能制造项目可行性研究报告模板

- 现代护理管理工具的应用.ppt

- 上海市基本医疗保险结算项目库动态维护细则

评论

0/150

提交评论